Nacional

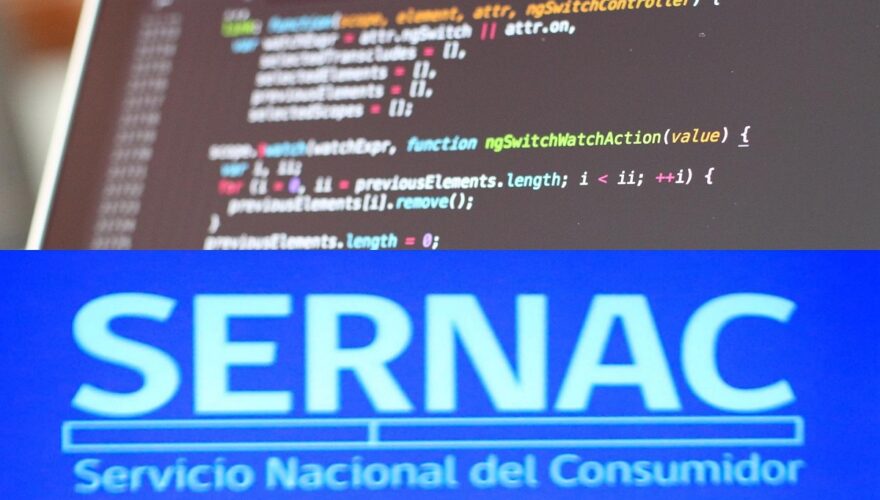

30 de Agosto de 2022Todo lo que se sabe (y lo que no) sobre el hackeo al Sernac: ransomware, encriptado de datos y más

Pixabay / Agencia UNO

Pixabay / Agencia UNO

El sitio web del Servicio Nacional del Consumidor cumple su sexto días "secuestrado" por desconocidos. Hablamos con expertos para analizar que ha pasado con este problema y cuáles podrían ser sus consecuencias.

Durante el jueves 25 de agosto recién pasado, el Servicio Nacional del Consumidor (Sernac) interrumpió algunos de los servicios que entrega en su página web. Esto, porque sufrió un intento de hackeo por parte de desconocidos.

Aunque el sitio se encuentra disponible y es posible acceder a informaciones, los canales de denuncia y plataformas del Portal del Consumidor están sin acceso. Hasta ayer el sitio, bases de datos y los sistemas del Sernac seguían «secuestrados», según estipuló Bío Bío.

A cargo del ciberataque quedó el Equipo de Respuesta ante Incidentes de Seguridad Informática del gobierno (CSIRT), quién desde el jueves analiza la situación, y ayer lanzó una alerta por este ataque a la seguridad cibernética del servicio público.

De esta forma, entregaron recomendaciones a las reparticiones estatales para tener una «especial atención sobre esta amenaza». Además, entregaron información preliminar sobre el origen de este hackeo al Sernac, que te explicamos junto a expertos aquí.

Ataque a través de un «ransomware»

Según indicó el CSIRT en un comunicado, «la naturaleza del incidente corresponde a un ransomware que afectó servidores Microsoft y VMware ESXi en redes corporativas de la institución. El ransomware en cuestión tiene la capacidad de detener todas las máquinas virtuales en ejecución y cifrar archivos relacionados con las máquinas virtuales».

El abogado Pablo Trigo, investigador del Centro de Estudios en Derecho Informático de la Universidad de Chile, explica que «en términos simples, un ransomware es un software que permite a un hacker el secuestro de los datos contenidos en una determinada plataforma de bases de datos. Es un programa dañino que no permite al titular de la plataforma poder acceder a su totalidad, o a una parte de ella».

Sin embargo, la peculiaridad de esta metodología de hackeo -a diferencia los clásicos «malware»-, según Trigo radica en que «en este caso el secuestrador -el hacker- pide como rescate una prestación pecunaria (a cambio de dinero) para poder quitar esta restricción o bloqueo al acceso a la plataforma, o a los datos contenidos en los ficheros de bases de datos de la persona o la organización afectada».

Encriptado de archivos

El informe del organismo estatal señala que «como resultado de la infección, los archivos asumen la extensión “.crypt”. Posteriormente, el atacante toma control completo del sistema de la víctima y deja un mensaje de rescate informando la cantidad de datos secuestrados, ofreciendo un canal de comunicación y un ID específico para contactarse con ellos. El atacante da un plazo de tres días para comunicarse, de lo contrario amenaza con impedir que los datos sean accesibles para la organización y poner estos activos a la venta a terceros en la darkweb».

Además, agregaron que el ransomware usaría esta metodología de encriptado a través de un algoritmo público que cifra archivos de registro (.log); ejecutables (.exe); de bibliotecas dinámicas (.dll); de intercambio (.vswp); discos virtuales (.vmdk); de instantáneas (.vmsn); memoria (.vmem); de máquinas virtuales, entre otros.

Tomás Perry Vives, Software Engineer de Holdo, una plataforma de inversión digital, explica que los hackers «secuestran datos que los dejan disponibles, pero encriptados. Es decir, la gente sabe que existen, pero no pueden acceder a ellos, y ofrecen la llave para desencriptarlos por dinero. En general, irrastreable: criptomonedas».

«Una encriptación simple es que tu tomes un documento de word (.docx), lo cambies a .txt, lo abras y le saques los últimos 5 carácteres que salen en el archivo. Ese archivo, ahora si lo pasas a .docx no se va a poder abrir, pero si le vuelves a agregar esos últimos carácteres y después lo cambias, se puede abrir como si nunca hubiera hubiera pasado nada. “.crypt” debe ser una versión más elaborada de eso», agrega.

Lo que no se sabe del ataque

El experto de la U. de Chile indica que si bien ya se conoce la naturaleza del ciberataque, «lo que no tenemos claro es la expresión del daño causado».

«Cuáles son las bases de datos que, en definitiva, han sido afectadas, cuáles son los tipos de datos que están contenidos en las bases de datos afectadas. Si por ejemplo eran datos internacionales, de consumidores, de reclamos, si habían datos sensibles o no», especifica Trigo.

«La publicación de estos datos de consumidores en la deep o dark web podría eventualmente exponerlos. Ponen en riesgo a los consumidores, dependiendo del tipo de datos que ellos hayan entregado, la cualidad y la calidad de la información divulgada», agrega.

Esa estimación de datos sobre el hackeo a Sernac, señala Trigo que aún es desconocida. Además, advierte: «tampoco sabemos si es que el ataque se extendió a terceros que tuvieran alguna vinculación con el Sernac».